LuBian Vakası: 127.000 Bitcoin, Zayıf Anahtarlar ve Görünmeyen Operasyon

LUBIAN madencilik havuzundan 127.000 BTC’nin çalınması, sektörü bir kez daha derinden etkiledi. Bu rapor, olayın teknik boyutlarını kapsamlı şekilde analiz ederek PRNG (sözde rastgele sayı üreteci) açıkları, özel anahtar üretimindeki kusurlar ve devlet destekli saldırı karakteristikleri arasındaki bağlantıları ortaya koyuyor. Saldırı zaman çizelgesi yeniden inşa edilip zincir üstü (on-chain) kanıtlar incelenerek, ABD Adalet Bakanlığı’nın (DOJ) Bitcoin’e el koyma sürecinin arka planı detaylandırılıyor. Ayrıca Bitcoin’in güvenlik mekanizmaları ve madencilik havuzlarının savunma yaklaşımları derinlemesine ele alınarak kripto endüstrisi için önemli güvenlik çıkarımları sunuluyor.

29 Aralık 2020’de LuBian madencilik havuzu büyük bir siber saldırıya uğradı ve 127.272,06953176 BTC çalındı (o dönem yaklaşık 3,5 milyar dolar değerindeydi; bugün değeri 15 milyar dolar). Varlıklar, Kamboçya merkezli Prince Group’un başkanı Chen Zhi’ye aitti. İhlalin ardından hem Chen Zhi hem de Prince Group, 2021’in başlarında ve Temmuz 2022’de zincir üzerine birden fazla mesaj yayımlayarak saldırgana çalınan Bitcoin’lerin iadesi için çağrıda bulundu ve fidye teklif etti; ancak yanıt alamadı. Dikkat çekici biçimde, bu Bitcoin’ler saldırganın kontrolündeki cüzdanlarda dört yıl boyunca neredeyse hiç hareket etmeden kaldı—bu, hızlı kâr peşindeki tipik hacker davranışlarıyla örtüşmüyor. Bu durum, operasyonun son derece planlı olduğunu ve daha çok “devlet destekli bir siber operasyonu” andırdığını düşündürüyor. Çalınan Bitcoin’ler, Haziran 2024’e kadar hareket ettirilmedi; bu tarihte yeni adreslere aktarıldı ve hâlen dokunulmamış durumda.

14 Ekim 2025’te ABD Adalet Bakanlığı, Chen Zhi’ye yönelik cezai suçlamaları ve kendisi ile Prince Group’tan 127.000 Bitcoin’e el konulduğunu duyurdu. Kanıtlar, ABD hükümeti tarafından el konulan bu Bitcoin’lerin 2020’de LuBian madencilik havuzundan çalınan varlıklarla aynı olduğunu güçlü biçimde gösteriyor. Bu da ABD hükümetinin, Chen Zhi’nin 127.000 BTC’sini ele geçirmek için 2020 gibi erken bir tarihte teknik siber yöntemler kullanmış olabileceği—devlet düzeyinde yürütülen klasik bir “black-on-black” operasyon—ihtimalini gündeme getiriyor. Bu rapor, olayın teknik yönlerini analiz ediyor, çalınan Bitcoin’lerin izini sürüyor, saldırının tüm zaman çizelgesini yeniden kuruyor, Bitcoin’in güvenlik mekanizmalarını değerlendiriyor ve kripto endüstrisi ile kullanıcıları için değerli güvenlik içgörüleri sunmayı amaçlıyor.

Olayın Arka Planı

2020’nin başlarında kurulan LuBian madencilik havuzu, kısa sürede özellikle Çin ve İran merkezli faaliyet gösteren büyük bir Bitcoin madencilik havuzu hâline geldi. Aralık 2020’de LuBian, büyük ölçekli bir saldırıya uğradı ve Bitcoin varlıklarının %90’ından fazlasını kaybetti. Çalınan toplam miktar—127.272,06953176 BTC—ABD DOJ iddianamesinde belirtilen 127.271 BTC rakamıyla neredeyse birebir örtüşüyor.

LuBian’ın operasyonel modeli, madencilik ödüllerinin saklanması ve dağıtımını merkezîleştiriyordu. LuBian, Bitcoin’leri düzenlenmiş merkezi borsalarda tutmadı; bunun yerine saklama hizmeti sunmayan (non-custodial) cüzdanlar kullandı. Teknik olarak non-custodial cüzdanlar (soğuk ya da donanım cüzdanları), kripto varlıklar için nihai güvenlik önlemi olarak kabul edilir; borsa hesaplarının aksine, yasal kararlarla dondurulamazlar ve yalnızca özel anahtara sahip kişi tarafından erişilebilirler.

Bitcoin, varlık sahipliğini ve akışı tanımlamak için zincir üstü adresler kullanır. Bir adresin özel anahtarına sahip olmak, o adresteki Bitcoin’ler üzerinde tam kontrol sağlar. Zincir üstü analizler, ABD hükümetinin elinde bulunan Bitcoin’lerin LuBian saldırısında çalınanlarla büyük ölçüde örtüştüğünü gösteriyor. Kayıtlar, 29.12.2020 UTC’de LuBian’ın çekirdek Bitcoin cüzdan adreslerinde toplam 127.272,06953176 BTC’lik anormal transferler gerçekleştiğini ortaya koyuyor. Bu, DOJ’un açıkladığı rakamla tutarlı. Saldırganlar, çalınan Bitcoin’leri Haziran 2024’e kadar hareketsiz bıraktı. 22 Haziran–23 Temmuz 2024 UTC arasında yeni adreslere aktarıldılar ve hâlen hareket etmediler. Önde gelen zincir üstü analiz platformu ARKHAM, bu nihai adresleri ABD hükümetinin kontrolünde olarak işaretledi. DOJ, Chen Zhi’nin Bitcoin özel anahtarlarının nasıl ele geçirildiğini henüz açıklamadı.

Saldırı Zinciri Analizi

Rastgele sayı üretimi, blokzincir ekosisteminde kriptografik güvenliğin temelidir. Bitcoin asimetrik şifreleme kullanır ve özel anahtarlar 256 bitlik rastgele sayılardır—kaba kuvvet (brute-force) saldırısı için 2^256 deneme gerekir; bu pratikte imkânsızdır. Ancak bir özel anahtar gerçekten rastgele değilse (örneğin yalnızca 32 bit rastgele, 224 bit öngörülebilir ise), güvenliği dramatik biçimde düşer ve kaba kuvvet 2^32 (yaklaşık 4,29 milyar) denemeyle mümkün hâle gelir. Dikkat çekici bir örnek: Eylül 2022’de Birleşik Krallık merkezli kripto piyasa yapıcısı Wintermute, benzer bir PRNG açığı nedeniyle 160 milyon dolar kaybetti.

Ağustos 2023’te MilkSad güvenlik ekibi, üçüncü taraf bir anahtar üretim aracındaki PRNG açığını kamuoyuna açıkladı ve CVE-2023-39910’u kayda geçirdi. Araştırmaları, LuBian madencilik havuzunda da benzer bir kusura işaret etti ve DOJ iddianamesinde listelenen 25 Bitcoin adresinin tamamı bu açıktan etkilenmişti.

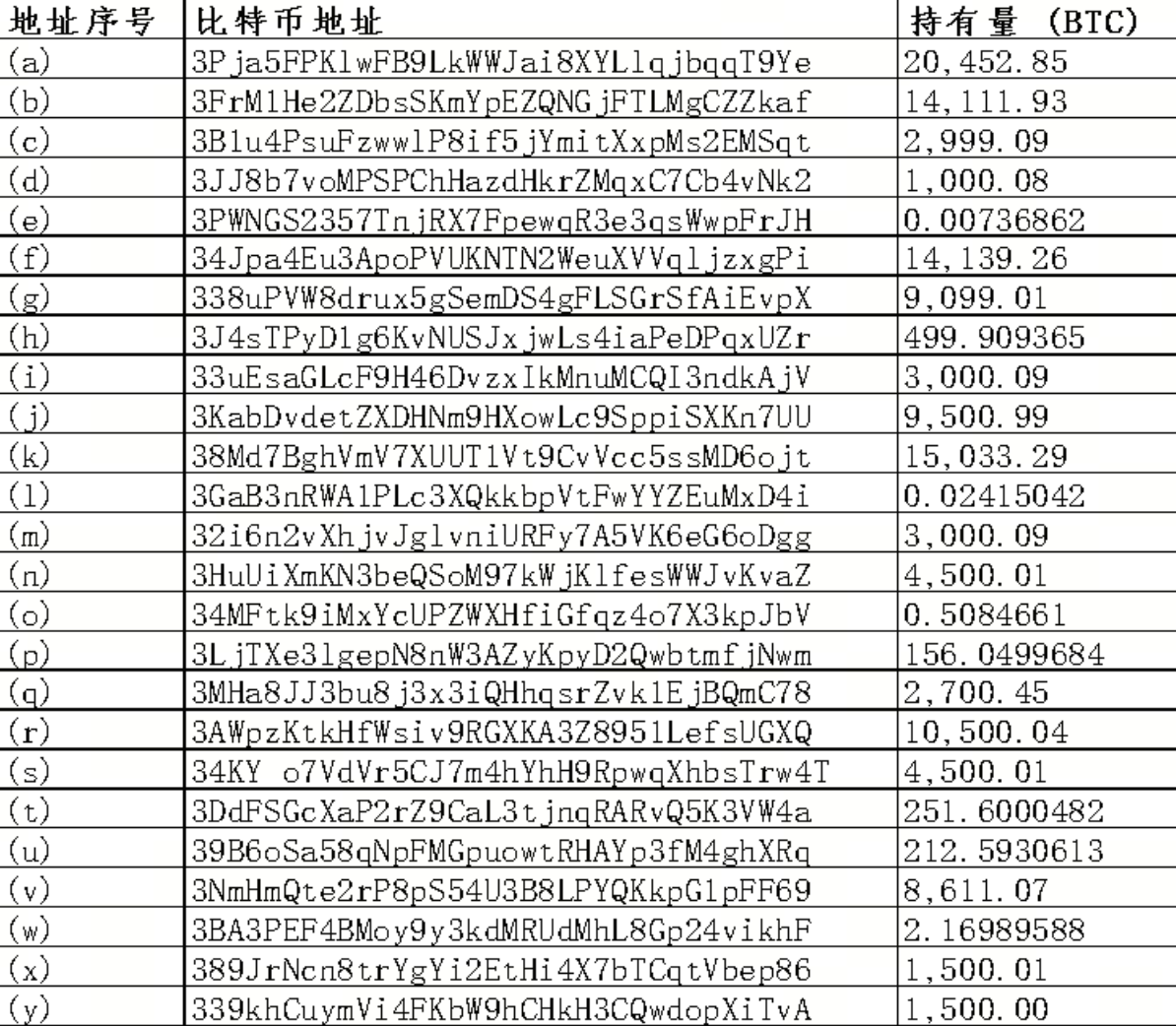

Şekil 2: DOJ İddianamesinde Listelenen 25 Bitcoin Cüzdan Adresi

LuBian’ın non-custodial cüzdan sistemi, önerilen 256 bit standart yerine yalnızca 32 bit rastgelelik kullanan özel bir anahtar üretim algoritmasına dayanıyordu—kritik bir zafiyet. Algoritma, Mersenne Twister (MT19937-32) PRNG’yi zaman damgaları gibi zayıf girdilerle tohumluyordu; bu, yalnızca 4 baytlık rastgelelik sunar ve verimli biçimde kaba kuvvetle kırılabilir. Matematiksel olarak kırılma olasılığı 1/2^32’dir. Örneğin saniyede 1.000.000 anahtar deneyen bir saldırı betiği yaklaşık 4.200 saniyede (1,17 saat) sonucu bulabilir. Hashcat veya özel betikler bu süreyi daha da kısaltabilir. Saldırganlar bu zayıflığı kullanarak LuBian’dan çok büyük miktarda Bitcoin çaldı. Teknik izleme, saldırının tam zaman çizelgesini ve ayrıntılarını ortaya koyuyor.

1. Saldırı ve Hırsızlık Aşaması: 29.12.2020 UTC

Olay: Saldırganlar, LuBian’ın cüzdan özel anahtar üretimindeki PRNG açığını istismar ederek 5.000’den fazla zayıf cüzdan adresini (tür: P2WPKH-nested-in-P2SH, “3” öneki) kaba kuvvetle ele geçirdi. Yaklaşık iki saat içinde 127.272,06953176 BTC (o dönemde ~3,5 milyar $) boşaltıldı; geride 200 BTC’den az kaldı. Tüm şüpheli işlemler aynı işlem ücretini paylaşıyordu; bu da otomatik toplu transfer betiklerini işaret ediyor.

Gönderen: LuBian madencilik operasyonu tarafından kontrol edilen zayıf cüzdan adresleri (Prince Group ile ilişkili);

Alıcı: Saldırganın kontrolündeki Bitcoin cüzdan adresleri (açıklanmadı);

Transfer Yolu: Zayıf cüzdan adresleri → Saldırgan cüzdan adresleri;

Korelasyon: Çalınan toplam 127.272,06953176 BTC, DOJ’un 127.271 BTC rakamıyla örtüşüyor.

2. Hareketsizlik (Dormancy) Aşaması: 30.12.2020 – 22.06.2024 UTC

Olay: Çalınan Bitcoin’ler, saldırganın kontrolündeki cüzdanlarda dört yıl boyunca neredeyse hiç hareket etmedi; yalnızca muhtemelen test amaçlı küçük “dust” işlemleri görüldü.

Korelasyon: Varlıkların ABD hükümetinin tam kontrolüne geçtiği Haziran 2024’e kadar hareket etmemesi, tipik hackerların hızlı nakde çevirme davranışıyla uyumsuzdur ve devlet düzeyinde müdahaleye işaret eder.

3. Kurtarma Girişimleri Aşaması: 2021 Başları; 4 ve 26 Temmuz 2022 UTC

Olay: Hareketsizlik süresince LuBian, Bitcoin’in OP_RETURN opcode’u aracılığıyla (1,4 BTC işlem ücreti ödeyerek) 1.500’den fazla zincir üstü mesaj gönderdi; fonların iadesini talep etti ve ödül teklif etti. Örnekler: “Please return our funds, we’ll pay a reward.” 4 ve 26 Temmuz 2022’de ek mesajlar gönderildi: “MSG from LB. To the white hat who is saving our asset, you can contact us through 1228btc@ gmail.com to discuss the return of asset and your reward.”

Gönderen: LuBian madencilik operasyonu tarafından kontrol edilen zayıf cüzdan adresleri (Prince Group ile ilişkili);

Alıcı: Saldırganın kontrolündeki Bitcoin cüzdan adresleri;

Transfer Yolu: Zayıf cüzdan adresleri → Saldırgan cüzdan adresleri; OP_RETURN ile gömülü mesajlar;

Korelasyon: Bu mesajlar, varlıkların geri alınması ve fidye müzakeresi için üçüncü taraf hacker’lara ulaşıldığını doğruluyor.

4. Aktivasyon ve Transfer Aşaması: 22.06.2024 – 23.07.2024 UTC

Olay: Saldırganlar, kontrol ettikleri cüzdanlardaki Bitcoin’leri aktive ederek nihai cüzdan adreslerine transfer etti. ARKHAM bu adresleri ABD hükümeti kontrolünde olarak tanımladı.

Gönderen: Saldırganın kontrolündeki Bitcoin cüzdan adresleri;

Alıcı: Birleştirilmiş nihai cüzdan adresleri (açıklanmadı; ABD hükümeti kontrolünde olduğu doğrulandı);

Transfer Yolu: Saldırgan cüzdan adresleri → ABD hükümeti cüzdan adresleri;

Korelasyon: Dört yıl boyunca hareketsiz kalan varlıklar nihayet ABD hükümetinin kontrolüne geçti.

5. Duyuru ve El Koyma Aşaması: 14 Ekim 2025 (ABD yerel saati)

Olay: ABD DOJ, Chen Zhi’ye yönelik suçlamaları açıkladı ve kendisinden “el konulan” 127.000 Bitcoin’i duyurdu.

Tüm Bitcoin işlemleri blokzincirde herkese açık biçimde izlenebilir. Bu rapor, çalınan Bitcoin’lerin LuBian’ın (Prince Group ile bağlantılı olabilecek) zayıf cüzdan adreslerinden çıkışını izledi. Toplam çalınan miktar 127.272,06953176 BTC’dir; yaklaşık 17.800’ü madencilikten, 2.300’ü havuz ödeme coin’lerinden ve 107.100’ü borsalar ile diğer kaynaklardan gelmiştir. Ön bulgular, DOJ’un tüm fonların yasa dışı olduğu iddiasıyla çelişen tutarsızlıklar olduğunu göstermektedir.

Güvenlik Açığının Teknik Analizi

1. Bitcoin Cüzdan Adresi Özel Anahtar Üretimi:

LuBian’ın zafiyeti, Libbitcoin Explorer’daki “MilkSad” hatasına benzer bir özel anahtar üretim kusurundan kaynaklandı. LuBian sistemi, yalnızca 32 bit entropi sağlayan MT19937-32 PRNG’yi kullanıyordu. Bu PRNG kriptografik olarak güvenli değildir; öngörülebilir ve tersine mühendisliği kolaydır. Saldırganlar, 32 bitlik tüm olası tohumları (0–2^32−1) tarayarak ilgili özel anahtarları üretebilir ve bilinen cüzdan hash’leriyle eşleştirebilir.

Normalde Bitcoin özel anahtarları şu şekilde üretilir: rastgele tohum → SHA-256 hash → ECDSA özel anahtar.

LuBian’ın uygulaması, muhtemelen Libbitcoin gibi özel ya da açık kaynak kodları kullandı; ancak entropi güvenliğini ihmal etti. MilkSad hatasında olduğu gibi, Libbitcoin Explorer’ın “bx seed” komutu zaman damgaları veya zayıf girdilerle tohumlanan MT19937-32 kullanır; bu da kaba kuvveti mümkün kılar. LuBian saldırısı 5.000’den fazla cüzdanı etkiledi; bu da tekil bir hatadan ziyade sistemik bir kusura işaret ediyor—muhtemelen toplu cüzdan üretimi kaynaklı.

2. Simüle Edilmiş Saldırı İş Akışı:

(1) Hedef cüzdan adreslerini belirleme (LuBian faaliyetlerinin zincir üstü izlenmesiyle);

(2) 32 bit tohumların enumerate edilmesi: seed in 0 to 4294967295;

(3) Özel anahtar üretimi: private_key = SHA256(seed);

(4) Genel anahtar ve adres türetimi: ECDSA SECP256k1 eğrisi kullanılarak;

(5) Eşleşme: türetilen adres hedefle eşleşirse, özel anahtarla fonları imzala ve çal.

Karşılaştırma: Bu zafiyet, Trust Wallet’ın 32 bit entropi açığına benzer; bu açık, yaygın Bitcoin cüzdanı ele geçirmelerine yol açmıştı. Libbitcoin Explorer’daki MilkSad hatası da düşük entropiden kaynaklanıyordu. Bu sorunlar, BIP-39 standardının (12–24 kelimelik seed phrase’ler, yüksek entropi) benimsenmemesinden doğan eski kod problemleridir. LuBian, yönetim kolaylığı için özel bir algoritma kullanmış olabilir; ancak güvenliği tehlikeye attı.

Savunma eksikleri: LuBian, çoklu imza (multisig), donanım cüzdanları veya hiyerarşik deterministik (HD) cüzdanlar kullanmadı—oysa bunlar güvenliği önemli ölçüde artırır. Zincir üstü veriler, saldırının çok sayıda cüzdanı kapsadığını gösteriyor; bu da tek bir arıza noktasından ziyade sistemik bir açık olduğunu kanıtlıyor.

3. Zincir Üstü Kanıtlar ve Kurtarma Girişimleri:

OP_RETURN mesajları: LuBian, fonların iadesini talep etmek için 1.500’den fazla OP_RETURN mesajı gönderdi ve 1,4 BTC işlem ücreti ödedi. Bu mesajlar blokzincire gömülüdür ve gerçek sahipliği kanıtlar. Örnek mesajlar, “please return funds” gibi ifadeler içerir ve çok sayıda işleme dağılmıştır.

4. Saldırı Korelasyon Analizi:

14 Ekim 2025 tarihli DOJ iddianamesi (dosya 1:25-cr-00416), Chen Zhi’ye ait yaklaşık 127.271 BTC (15 milyar $ değerinde) tutan ve tamamına el konulan 25 Bitcoin cüzdan adresini listeler. Zincir üstü analizler ve resmi belgeler, LuBian saldırısıyla yüksek korelasyon göstermektedir:

Doğrudan korelasyon: Zincir üstü analizler, DOJ iddianamesindeki 25 adresin LuBian 2020 saldırısında çalınan Bitcoin’lerin nihai tutulduğu adresler olduğunu doğrular. Elliptic raporu, bu Bitcoin’lerin LuBian madencilik operasyonundan çalındığını belirtir. Arkham Intelligence, el konulan fonların LuBian hırsızlığından kaynaklandığını teyit eder.

İddianame kanıtı: DOJ iddianamesi “LuBian saldırısı” ifadesini açıkça kullanmasa da, “İran ve Çin’e ait Bitcoin madencilik operasyonlarından çalınan” fonlardan söz eder; bu, Elliptic ve Arkham bulgularıyla örtüşür.

Davranışsal korelasyon: Çalınan Bitcoin’ler, 2020 saldırısından sonra dört yıl boyunca (küçük dust işlemleri hariç) hareketsiz kaldı ve 2024’te ABD hükümetinin kontrolüne geçene kadar kullanılmadı. Bu alışılmadık durum, devlet düzeyinde bir müdahaleyi düşündürür. Analizler, ABD hükümetinin kontrolü Aralık 2020 gibi erken bir tarihte elde etmiş olabileceğini öne sürmektedir.

Etki ve Öneriler

2020 LuBian saldırısı, madencilik havuzunun dağılması ve varlıklarının %90’ından fazlasının kaybıyla sonuçlanan derin etkiler yarattı. Çalınan Bitcoin’lerin bugün 15 milyar dolar değerinde olması, fiyat oynaklığının riskleri nasıl büyüttüğünü gösteriyor.

Bu olay, kripto araç zinciri boyunca rastgele sayı üretimindeki sistemik riskleri gözler önüne seriyor. Benzer zafiyetleri önlemek için blokzincir sektörü kriptografik olarak güvenli PRNG’ler kullanmalı; çoklu imza, soğuk depolama ve periyodik denetimler gibi katmanlı savunmalar uygulamalı ve özel anahtar üretiminde özel algoritmalardan kaçınmalıdır. Madencilik havuzları, gerçek zamanlı zincir üstü izleme ve anomali uyarıları devreye almalıdır. Bireysel kullanıcılar, doğrulanmamış açık kaynak anahtar üretim modüllerinden uzak durmalıdır. Bu olay ayrıca, blokzincirin şeffaflığına rağmen zayıf güvenlik temellerinin yıkıcı sonuçlara yol açabileceğini göstererek, dijital varlıklar ve geleceğin dijital ekonomisi için siber güvenliğin hayati önemini vurgulamaktadır.

İlgili Makaleler

Deepfake Tehlikesi: Yüzler Sahte, Profiller Sahte, Riskler Gerçek

Diamond Hands mi, Yoksa Paper Hands mi?